طی چند سال اخیر و افزایش آگاهی سازمان های مختلف در زمینه ی امنیت اطلاعات،باج افزار واژه ای مفهوم تر و ملموس تر برای مردم،مدیران و عده ای شده است.وجود چنین تحدیدات و اهمیت بالا بردن میزان امنیت در تمامی قسمت های کاری و شخصی برای کسی دیگر بی اهمیت نیست.اما طبق گفته ای "دشمن خود را بشناس"،بعد از چنین حملاتی باید آنالیز ها و تحلیل های مختلف را در مورد بدافزار ها دانست و یادگرفت.کما اینکه دو باج افزار پر سر و صدایی که این اواخر دنیای تکنولوژی را تحت تاثیر خود قرار داد جد مشترکی داشتند،طی این مقاله در مرحله اول آنالیزی در مورد باج افزار Petya ارائه می شود و امیدوارم در ادامه بتوانم با تحلیل بیشتر این باج افزار و خانواده ی EternalBlue،برای استحکام بیشتر ساختمان تکنولوژی سازمان ها نقشی داشته باشم.

در تاریخ 27 June،در اروپای شرقی از خاکستر های WannaCry تحدید جدید به دنیا آمد.این باج افزار به سرعت سیستم های شرکت های بزرگی را قبل از گسترش در دنیا در اکراین و روسیه آلوده کرد.در همین زمان شرکت هایی در آمریکای جنوبی،آمریکای شمالی و آسیا آمار هایی را در مورد مشکلات و تخریب های گسترده توسط Petya گزارش دادند.

چیزی که بیشتر از همه شیوع Petya را گیج کننده کرده بود،این موضوع بود که پتیا از همان آسیب پذیری استفاده می کند که در باج افزار Wannacry استفاده شد و طبق تحلیل هایی ابتدایی زمان شیوع WannaCry کاشف به عمل آمد که این آسیب پذیری،همان آسیب پذیری است که NSA در Eternalblue از آن استفاده کرده بود.خب این آمار گسترده ی آلودگی سیستم های مختلف توسط این باج افزار نشان گر این موضوع است که خیلی از مشاغل و سیستم های اقتصادی از راه کار هایی که متخصصین آی تی و آپدیت ها و پچ های مایکروسافت برای جلوگیری از این نفوذ ها بیان کرده بودند،استفاده ای نکرده اند و سیستم های خود را مقابل این حملات آسیب پذیر رها کرده بودند.هم زمان که این تحدید و آمار گسترده ی سیستم های آلوده شده ناراحت کننده است،اما باید از این حمله به عنوان درسی استفاده کرد تا سیستم های سازمان های مختلف را مقابل این حمله و حملات ازین گونه مستحکم تر نمود.

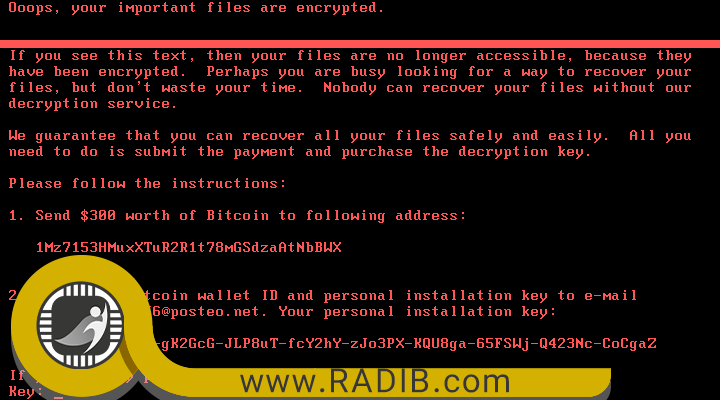

پتیا در واقع یک باج افزار منحصر به فرد است،که از روی باج افزاری که در March 2016 به همین نام پخش شده بود،مدل گرفته شده،تست شده و بهبود گردیده است.پتیا از یک سیستم عامل خاص خود استفاده می کند که تمام فایل های پایه ایی سیستم عامل،سیستم قربانی را رمزنگاری می کند و در پروسه یبوت شدن،به صورت قاطع ارتباط یوزر را با سیستم عامل قطع نموده و یوزر دیگر دسترسی به سیستم عامل خود ندارد.این تصویری است که یوزر بعد از بوت شدن و قفل شدن نهایی و رمزنگار شدن کامل فایل های سیستمی اش مشاهده می کند.

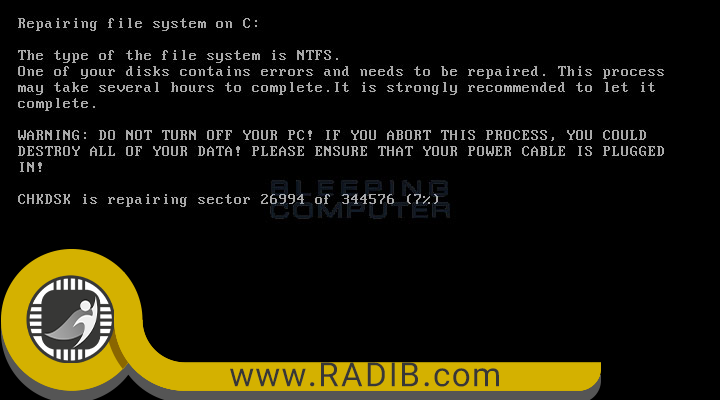

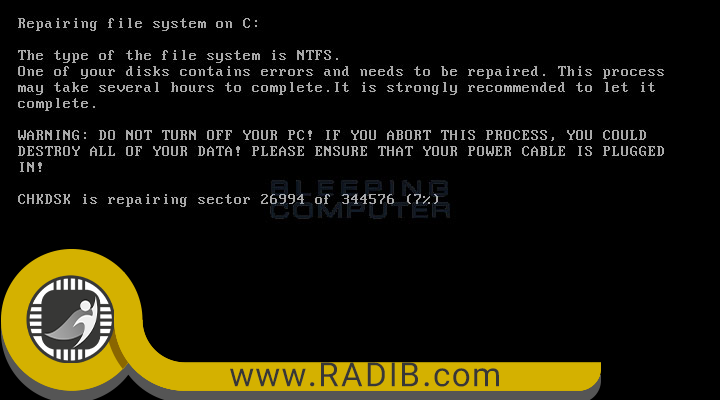

بعد از آلوده شدن سیستم،پتیا خود را در پروسه ی بوت شدن به صورت پروسه ی CHKDSK معرفی می کند،احتمالا شما در زمان استفاده از ویندوز 95 تا 10 حداقل چند بار این صحنه را رویت کرده اید.

تصویری که پتیا در زمان رمزنگاری اصلی به یوزر به صورت CHKDSK نشان می دهد.

بعد از اتمام مراحل رمزنگاری (تصویر اول)،پتیا در خواست پرداخت معادل 300$ بیتکوین از کاربر را دارد تا کلید رمزنگاری را به کاربردهد تا پروسه ی Decryption صورت گیرد و در نهایت یوزر به سیستم و فایل های شخصی خود دسترسی پیدا کند،شیوع پتیا بسیار شبیه به Wannacry بود،یعنی سیستم های متصل به اینترنت را هدف قرار گرفته و با اطمینان از اینکه پروتکل SMBv1 روی این سیستم فعال و از پچ MS17-010 استفاده نشده باشد،حمله خود را آغاز می کند.

در ابتدای شیوع این باج افزار،هدف آن مثل اکثر باج افزار های دیگه،پولدار شدن مجرم های سایبری می باشد.اما آنالیز های دقیق تر،نشان داد بحث مالی و جمع آوری پول اصلا مطرح نیست،چرا که یک سیستم ساده و قابل ردیابی بیتکوین،استفاده از ارتباطات ضعیف(یک ایمیل معمولی که سریعا توسط سرویس دهنده ی میل آفلاین شد)،به این معنی بود که بحث جمع آوری باج هیچوقت گزینه ی این حمله به صورت پایدار و طولانی مدت نبود و باج گرفتن فقط انحراف بود.این فرضیه زمانی قطعی گردید که مجرمان سایبری پشت این جمله در کل چیزی حدود 10.000$ دریافت کردند درحالی که باج جمع شده از حمله ی Wannacry حدودا 130.000$ بود و در کنار این دو باج افزار فامیل،باج افزار CryptoLocker که در 2031/14 شایع شده بود،حدود 3 میلیون دلار از قربانیانش باج دریافت نمود.پس اگر هدف اصلی پتیا جمع آوری پول از قربانیانش نبود،هدفش چیست؟بسیاری از متخصصین آی تی بر این باورند که پتیا بدافزاری بسیار مخرب است که بصورت باج افزار خود را نمایان کرده است و هدف اصلی آن می تواند تخریب سازمان های مختلف در وسعت بسیار بزرگی باشد-دولت اکراین نمونه ای ازین سیستم های هدف قرار گرفته شده است.

چیزی که برداشت شده است،این است که این حمله از شرکت M.E.Doc که یک شرکت نرم افزاری در اکراین است که در حوزه ی ساخت نرم افزار های حسابداری فعالیت دارد شروع شد،منابع متنوعی مثل مایکروسافت و پلیس اکراین اعلام کرده اند که نرم افزار این شرکت در طی یک آپدیت بصورت سهوی آلوده شده و این باج افزار توسط این نرم افزار به صورت گسترده در سازمان های مختلی در اکراین و روسیه پخش شده است.در 27 June این شرکت پستی را مبنی بر اینکه سرور هایش زیر حمله ی ویروسی قرار گرفته است در اینترنت به صورت رسمی ثبت و اعلام کرد.البته که در مدت کوتاهی این پست از روی وب سایت ها پایین آمد و این شرکت سهیم بودن سرور هایش را در پخش شدن پتیا رد کرد،اما جالب است که طی چندین ماه گذشته این شرکت با حمله های مختلف سایبری دست و پنجه نرم کرده است و دفعه ی اولی نبود که در یک حمله ی سایبری هدف قرار گرفته شده بود.در ماه May امسال،گزارشی مبنی بر اینکه ردی از باج افزار Xdata بروی سرور های این شرکت و نقشه ی توسعه ی آن در اکراین دیده شده بود،داده شد.سوای این که این شرکت اکراینی نقشی در شیوع پتیا داشته است،پتیا در روز های اول شیوعش،بسیاری از سازمان ها و متخصصین آیتی را درگیر خود کرده است و این متخصصین پیش بینی های را هم ارائه کرده بودند،اما خوشبختانه این پیش بینی ها به واقعیت نپیوست و طی زمان کوتاهی این حمله به پایان رسید،اما در همین زمان کوتاه چیزی حدود 2000 سیستم را در کل دنیا آلوده کرد.

همانطور که گفته شد،اکراین به شدت توسط این حمله ضربه خورد،بانک ها،سازندگان هواپیما و قسمت های مختلفی از دولت این کشور متوقف شدند،که در این زمان تیم های آی تی درحال باز گرداندن دسترسی به سیستم ها و جلیوگیری از تخریب بیشتر پتیا بودند.نه فقط بانک ها بلکه سیستم های مدیریت کننده ی هسته ای چرنوبیل نیز بعد از اینکه ردی ازین باج افزار در شبکه مشاهده شد کاملا خاموش شدند.

یک هفته نگذشت که مجرمان پشت این حمله باج های جمع آوری شده از قربانیان را از یک کیف پول به کیف پول دیگری انتقال دادند و در همان زمان حرکت بعدی خود را شروع کردند.

در همان شب،Motherboard یک پست در DeepPaste و Pastebin ،که اپلیکیشن های تحت وبی هستند برای شیر کردن و سیو کردن تکست می باشد،پیدا کرد که کسی اذعان داشت که با خالقان پتیا در ارتباط است.

در این بیانیه،نویسنده پیشنهاد داده بود که یک کلید محرمانه ی رمزنگاری را که در این حمله استفاده شده بود در اختیار می گذارد اما در مقابل چیزی حدود 100 بیتکوین که در آن موقع معادل 233.000$ بود را طلب کرد.این کلید رمزنگاری قاعدتا باید می توانست تمامی سیستم هایی را که توسط پتیا رمزنگاری شده بودند را Decrypt کند.موضوع جالب در این بیانیه این بود که نویسنده هیچ حسابی را برای انتقال بیت کوین اعلام نکرده بود و تنها راه ارتباط یک لینک به یک چت روم در Darkweb بود که در آنجا می توانستند با نویسنده صحبت کنند.به کمک محققین امنیت اطلاعات،Motherboard قادر بود که اعلام کند این نویسنده می تواند کسی در تیم اصلی پتیا باشد چرا که توانسته بود یک فایل تکست را Decrypt کند.این حرکت آخر مشخصا دلیل اقتصادی و مالی داشت و این قضیه ابهامات پشت دلایل اصلی پیدایش پتیا را بیشتر و بیشتر می کند.

اولا،موفقیت پتیا در این مدت نشانگر این مطلب است که بسیاری از سازمان ها همچنان تمهیدات خاصی را در مقابل باج افزار ها پیش بینی نمی کنند سوای این که دسترسی به نرم افزار ها و ابزار هایی برای مقاله با این بد افزار ها را دارند.از شرکت های هسته ای تا شرکت ساخت شکلات هیچکدام توجه خاصی به توصیه های متخصصین و یا دانلود پچ های امنیتی نکرده اند.از طرفی پتیا نشانگر این موضوع بود که می تواند خسارات گسترده ای را بروی تماشاچیان این آتش وارد کند،ممکن است هدف اصلی پتیا اکراین بوده باشد اما همانطور که دیده شد آتش این بدافزار به اروپا و آمریکا و استرلیا هم رسید.امیدوارم توانسته باشم در قدم اول مختصرا شما رو با پتیا آشنا کرده باشم،در مقالات بعدی در مورد این بدافزار بصورت تکنیکال و تخصصی تر بحث می شود.

چگونه پتیا ناگهان خود را به دنیای IT نمایاند؟

در تاریخ 27 June،در اروپای شرقی از خاکستر های WannaCry تحدید جدید به دنیا آمد.این باج افزار به سرعت سیستم های شرکت های بزرگی را قبل از گسترش در دنیا در اکراین و روسیه آلوده کرد.در همین زمان شرکت هایی در آمریکای جنوبی،آمریکای شمالی و آسیا آمار هایی را در مورد مشکلات و تخریب های گسترده توسط Petya گزارش دادند.

چیزی که بیشتر از همه شیوع Petya را گیج کننده کرده بود،این موضوع بود که پتیا از همان آسیب پذیری استفاده می کند که در باج افزار Wannacry استفاده شد و طبق تحلیل هایی ابتدایی زمان شیوع WannaCry کاشف به عمل آمد که این آسیب پذیری،همان آسیب پذیری است که NSA در Eternalblue از آن استفاده کرده بود.خب این آمار گسترده ی آلودگی سیستم های مختلف توسط این باج افزار نشان گر این موضوع است که خیلی از مشاغل و سیستم های اقتصادی از راه کار هایی که متخصصین آی تی و آپدیت ها و پچ های مایکروسافت برای جلوگیری از این نفوذ ها بیان کرده بودند،استفاده ای نکرده اند و سیستم های خود را مقابل این حملات آسیب پذیر رها کرده بودند.هم زمان که این تحدید و آمار گسترده ی سیستم های آلوده شده ناراحت کننده است،اما باید از این حمله به عنوان درسی استفاده کرد تا سیستم های سازمان های مختلف را مقابل این حمله و حملات ازین گونه مستحکم تر نمود.

پتیا چیست؟

پتیا در واقع یک باج افزار منحصر به فرد است،که از روی باج افزاری که در March 2016 به همین نام پخش شده بود،مدل گرفته شده،تست شده و بهبود گردیده است.پتیا از یک سیستم عامل خاص خود استفاده می کند که تمام فایل های پایه ایی سیستم عامل،سیستم قربانی را رمزنگاری می کند و در پروسه یبوت شدن،به صورت قاطع ارتباط یوزر را با سیستم عامل قطع نموده و یوزر دیگر دسترسی به سیستم عامل خود ندارد.این تصویری است که یوزر بعد از بوت شدن و قفل شدن نهایی و رمزنگار شدن کامل فایل های سیستمی اش مشاهده می کند.

بعد از آلوده شدن سیستم،پتیا خود را در پروسه ی بوت شدن به صورت پروسه ی CHKDSK معرفی می کند،احتمالا شما در زمان استفاده از ویندوز 95 تا 10 حداقل چند بار این صحنه را رویت کرده اید.

تصویری که پتیا در زمان رمزنگاری اصلی به یوزر به صورت CHKDSK نشان می دهد.

بعد از اتمام مراحل رمزنگاری (تصویر اول)،پتیا در خواست پرداخت معادل 300$ بیتکوین از کاربر را دارد تا کلید رمزنگاری را به کاربردهد تا پروسه ی Decryption صورت گیرد و در نهایت یوزر به سیستم و فایل های شخصی خود دسترسی پیدا کند،شیوع پتیا بسیار شبیه به Wannacry بود،یعنی سیستم های متصل به اینترنت را هدف قرار گرفته و با اطمینان از اینکه پروتکل SMBv1 روی این سیستم فعال و از پچ MS17-010 استفاده نشده باشد،حمله خود را آغاز می کند.

هدف پتیا چیست؟

در ابتدای شیوع این باج افزار،هدف آن مثل اکثر باج افزار های دیگه،پولدار شدن مجرم های سایبری می باشد.اما آنالیز های دقیق تر،نشان داد بحث مالی و جمع آوری پول اصلا مطرح نیست،چرا که یک سیستم ساده و قابل ردیابی بیتکوین،استفاده از ارتباطات ضعیف(یک ایمیل معمولی که سریعا توسط سرویس دهنده ی میل آفلاین شد)،به این معنی بود که بحث جمع آوری باج هیچوقت گزینه ی این حمله به صورت پایدار و طولانی مدت نبود و باج گرفتن فقط انحراف بود.این فرضیه زمانی قطعی گردید که مجرمان سایبری پشت این جمله در کل چیزی حدود 10.000$ دریافت کردند درحالی که باج جمع شده از حمله ی Wannacry حدودا 130.000$ بود و در کنار این دو باج افزار فامیل،باج افزار CryptoLocker که در 2031/14 شایع شده بود،حدود 3 میلیون دلار از قربانیانش باج دریافت نمود.پس اگر هدف اصلی پتیا جمع آوری پول از قربانیانش نبود،هدفش چیست؟بسیاری از متخصصین آی تی بر این باورند که پتیا بدافزاری بسیار مخرب است که بصورت باج افزار خود را نمایان کرده است و هدف اصلی آن می تواند تخریب سازمان های مختلف در وسعت بسیار بزرگی باشد-دولت اکراین نمونه ای ازین سیستم های هدف قرار گرفته شده است.

حمله ی پتیا چگونه شروع شد؟

چیزی که برداشت شده است،این است که این حمله از شرکت M.E.Doc که یک شرکت نرم افزاری در اکراین است که در حوزه ی ساخت نرم افزار های حسابداری فعالیت دارد شروع شد،منابع متنوعی مثل مایکروسافت و پلیس اکراین اعلام کرده اند که نرم افزار این شرکت در طی یک آپدیت بصورت سهوی آلوده شده و این باج افزار توسط این نرم افزار به صورت گسترده در سازمان های مختلی در اکراین و روسیه پخش شده است.در 27 June این شرکت پستی را مبنی بر اینکه سرور هایش زیر حمله ی ویروسی قرار گرفته است در اینترنت به صورت رسمی ثبت و اعلام کرد.البته که در مدت کوتاهی این پست از روی وب سایت ها پایین آمد و این شرکت سهیم بودن سرور هایش را در پخش شدن پتیا رد کرد،اما جالب است که طی چندین ماه گذشته این شرکت با حمله های مختلف سایبری دست و پنجه نرم کرده است و دفعه ی اولی نبود که در یک حمله ی سایبری هدف قرار گرفته شده بود.در ماه May امسال،گزارشی مبنی بر اینکه ردی از باج افزار Xdata بروی سرور های این شرکت و نقشه ی توسعه ی آن در اکراین دیده شده بود،داده شد.سوای این که این شرکت اکراینی نقشی در شیوع پتیا داشته است،پتیا در روز های اول شیوعش،بسیاری از سازمان ها و متخصصین آیتی را درگیر خود کرده است و این متخصصین پیش بینی های را هم ارائه کرده بودند،اما خوشبختانه این پیش بینی ها به واقعیت نپیوست و طی زمان کوتاهی این حمله به پایان رسید،اما در همین زمان کوتاه چیزی حدود 2000 سیستم را در کل دنیا آلوده کرد.

سازمان هایی که توسط پتیا آلوده گشته اند

همانطور که گفته شد،اکراین به شدت توسط این حمله ضربه خورد،بانک ها،سازندگان هواپیما و قسمت های مختلفی از دولت این کشور متوقف شدند،که در این زمان تیم های آی تی درحال باز گرداندن دسترسی به سیستم ها و جلیوگیری از تخریب بیشتر پتیا بودند.نه فقط بانک ها بلکه سیستم های مدیریت کننده ی هسته ای چرنوبیل نیز بعد از اینکه ردی ازین باج افزار در شبکه مشاهده شد کاملا خاموش شدند.

-Rosneft(روسیه)

سرور های موجود در این شرکت که بزرگترین تولید کننده ی نفت در روسیه است،بدلیل این حمله کاملا آفلاین شدند و وب سایت این شرکت از دسترس خارج شد،اما بدلیل وجود برنامه های Disaster Recovery و برنامه ریزی های رزور شده ی تولیدی،این شرکت قادر بود در زمان کمی سیستم های خود را دوباره آنلاین و تولید نفت را از سر بگیرد.Cadbury(استرلیا)

با اینکه این حمله بیشتر در سمت اروپای شرقی صورت گرفت،اما پتیا توانست خود را به جنوب برساند و در شب 27 June سیستم های این شرکت شکلاتی را در Hobart آلوده کرد و تمامی سیستم ها بعد از دیده شدن تصویر پتیا و متن درخواست پول (تصویر اول) بصورت آفلاین در امد.Maersk(دانمارک)

شرکت حمل و نقل دانمارکی Maersk،بزرگترین شرکت در زمینه حمل و نقل دریایی در دنیا،بعد از این حمله اذعان کرد که سیستم های مختلفی در کسب و کار هایی مانند حمل و نقل دریایی کانتینر،تولید گاز و نقت،دریل کردن زمین،سرویس های قایق های نجاتی و عملایت های تانکر های نفتی آلوده شده و از حالت عملیاتی خارج گشته است.آخرین وضعیت پتیا چیست؟

یک هفته نگذشت که مجرمان پشت این حمله باج های جمع آوری شده از قربانیان را از یک کیف پول به کیف پول دیگری انتقال دادند و در همان زمان حرکت بعدی خود را شروع کردند.

در همان شب،Motherboard یک پست در DeepPaste و Pastebin ،که اپلیکیشن های تحت وبی هستند برای شیر کردن و سیو کردن تکست می باشد،پیدا کرد که کسی اذعان داشت که با خالقان پتیا در ارتباط است.

در این بیانیه،نویسنده پیشنهاد داده بود که یک کلید محرمانه ی رمزنگاری را که در این حمله استفاده شده بود در اختیار می گذارد اما در مقابل چیزی حدود 100 بیتکوین که در آن موقع معادل 233.000$ بود را طلب کرد.این کلید رمزنگاری قاعدتا باید می توانست تمامی سیستم هایی را که توسط پتیا رمزنگاری شده بودند را Decrypt کند.موضوع جالب در این بیانیه این بود که نویسنده هیچ حسابی را برای انتقال بیت کوین اعلام نکرده بود و تنها راه ارتباط یک لینک به یک چت روم در Darkweb بود که در آنجا می توانستند با نویسنده صحبت کنند.به کمک محققین امنیت اطلاعات،Motherboard قادر بود که اعلام کند این نویسنده می تواند کسی در تیم اصلی پتیا باشد چرا که توانسته بود یک فایل تکست را Decrypt کند.این حرکت آخر مشخصا دلیل اقتصادی و مالی داشت و این قضیه ابهامات پشت دلایل اصلی پیدایش پتیا را بیشتر و بیشتر می کند.

از پتیا چه چیزی می توان یاد گرفت؟

اولا،موفقیت پتیا در این مدت نشانگر این مطلب است که بسیاری از سازمان ها همچنان تمهیدات خاصی را در مقابل باج افزار ها پیش بینی نمی کنند سوای این که دسترسی به نرم افزار ها و ابزار هایی برای مقاله با این بد افزار ها را دارند.از شرکت های هسته ای تا شرکت ساخت شکلات هیچکدام توجه خاصی به توصیه های متخصصین و یا دانلود پچ های امنیتی نکرده اند.از طرفی پتیا نشانگر این موضوع بود که می تواند خسارات گسترده ای را بروی تماشاچیان این آتش وارد کند،ممکن است هدف اصلی پتیا اکراین بوده باشد اما همانطور که دیده شد آتش این بدافزار به اروپا و آمریکا و استرلیا هم رسید.امیدوارم توانسته باشم در قدم اول مختصرا شما رو با پتیا آشنا کرده باشم،در مقالات بعدی در مورد این بدافزار بصورت تکنیکال و تخصصی تر بحث می شود.