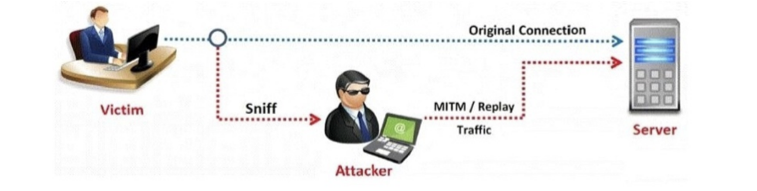

بسیاری از افراد تصور می کنند که حملات Replay همانند حملات MITM هستند اما در واقع کمی تفاوت در این میان وجود دارد. قبلا در خصوص حملات MITM بصورت خلاصه توضیح داده ایم . در حملات MITM مهاجم در میان مسیر تغییرات را اعمال می کند و یا اینکه شنود می کند اما در حملات Replay یا Playback قضیه به گونه ای دیگر است . در حملات Replay نیز مهاجم خودش را در مسیر ارتباطی مبدا و مقصد قرار می دهد و اطلاعات را با استفاه از یک Sniffer شنود می کند اما در همان لحظه تغییرات یا موارد مورد نیاز حمله را اعمال نمی کند ، در این نوع حمله مهاجم اطلاعات احراز هویتی که بدست می آورد یا اطلاعاتی که بدست آورده شده است را ابتدا ثبت و ضبط می کند و بعضا بعد از اینکه ارتباط پایان یافت با استفاده از آنها یک ارتباط جدید به نام کامپیوتر قبلی با مقصد ایجاد می کند . به زبان ساده تر فرض کنید که شما با یک وب سایت ارتباط دارید ، یک هکر در این میان اطلاعات هویتی شما را Sniff می کند و بعد از اینکه ارتباط شما با وب سایت مورد نظر قطع شد با استفاده از اطلاعات احراز هویتی شما به سیستم مقصد Login می کند و این نوعی از Replay Attack است. البته مرسوم ترین نوع Replay Attack این است که مهاجم اطلاعات احراز هویتی در اختیار ندارد بلکه درون Session ارتباطی شما وارد شده است و در اصطلاح Session را مجددا از سمت شما ایجاد می کند .

نام این حمله روش کارش را مشخص می کند یعنی حمله بعدا تکرار خواهد شد نه در لحظه ... تصور کنید که پیامی که قبلا توسط یک کاربر مجاز در شبکه ارسال شده است بار دیگر با همان اطلاعات هویتی اما با مفهوم و مضمونی جدید ارسال شود و کامپیوترها تصور کنند که این پیام از سمت همان کامپیوتر مجاز در شبکه است ! نکته جالب در خصوص حملات Replay این است که اطلاعات Session ارتباطی حتی اگر بعضا رمزنگاری هم شده باشند مشکلی در روند کار پیش نمی آید زیرا هکر نیاز چندانی به اطلاعات احراز هویتی ندارد و خودش را درون یک ارتباط که قبلا ثبت کرده و هنوز مورد اعتماد است قرار می دهد. جالب اینجاست بدانید که در شبکه های دومین و استفاده از ساختار اکتیودایرکتوری زمانیکه از پروتکل NT و LM استفاده می شد امکان بروز حملات Replay بسیار زیاد بود اما تنها راهکار مقابله با این حملات استفاده از پارامتر Timestamp برای Session های ارتباطی است ، به زبان ساده تر شما در هر Session ارتباطی یک پارامتر زمان به احراز هویتی ارسال می کنید که به سیستم مبدا و مقصد اعلام می کند که Session ارتباطی تنها برای 10 دقیقه بعد از قطع ارتباط معتبر است و بعد از آن منقضی است و این اعتماد همیشگی نیست و در این صورت اگر هکر Replay Attack انجام بدهد اطلاعات Session ای که به دست می آورد در ادامه بلااستفاده خواهد بود. این نوع مکانیزم احراز هویتی توسط پروتکل Kerberos در ساختار های جدید احراز هویتی استفاده می شود. استفاده از پسوردهای موقتی یا یکبار مصرف در مصارف بانکی ( One Time Password ) نیز از مواردی است که برای جلوگیری از این حملات استفاده می شود.

نام این حمله روش کارش را مشخص می کند یعنی حمله بعدا تکرار خواهد شد نه در لحظه ... تصور کنید که پیامی که قبلا توسط یک کاربر مجاز در شبکه ارسال شده است بار دیگر با همان اطلاعات هویتی اما با مفهوم و مضمونی جدید ارسال شود و کامپیوترها تصور کنند که این پیام از سمت همان کامپیوتر مجاز در شبکه است ! نکته جالب در خصوص حملات Replay این است که اطلاعات Session ارتباطی حتی اگر بعضا رمزنگاری هم شده باشند مشکلی در روند کار پیش نمی آید زیرا هکر نیاز چندانی به اطلاعات احراز هویتی ندارد و خودش را درون یک ارتباط که قبلا ثبت کرده و هنوز مورد اعتماد است قرار می دهد. جالب اینجاست بدانید که در شبکه های دومین و استفاده از ساختار اکتیودایرکتوری زمانیکه از پروتکل NT و LM استفاده می شد امکان بروز حملات Replay بسیار زیاد بود اما تنها راهکار مقابله با این حملات استفاده از پارامتر Timestamp برای Session های ارتباطی است ، به زبان ساده تر شما در هر Session ارتباطی یک پارامتر زمان به احراز هویتی ارسال می کنید که به سیستم مبدا و مقصد اعلام می کند که Session ارتباطی تنها برای 10 دقیقه بعد از قطع ارتباط معتبر است و بعد از آن منقضی است و این اعتماد همیشگی نیست و در این صورت اگر هکر Replay Attack انجام بدهد اطلاعات Session ای که به دست می آورد در ادامه بلااستفاده خواهد بود. این نوع مکانیزم احراز هویتی توسط پروتکل Kerberos در ساختار های جدید احراز هویتی استفاده می شود. استفاده از پسوردهای موقتی یا یکبار مصرف در مصارف بانکی ( One Time Password ) نیز از مواردی است که برای جلوگیری از این حملات استفاده می شود.